Denna vägledning ger stöd för att ta fram en riskbild för organisationsgemensamma informationssäkerhetsrisker. En riskbild ger en grov bild av vilka risker som organisationen i stort bedöms ha. Riskbilden för informationssäkerhet kan ingå i en större riskbild som innehåller risker inom flera eller alla organisationens riskområden. Den här vägledningen beskriver dock bara arbetet med att ta fram en riskbild för informationssäkerhet. Att genomföra riskanalyser med en riskbild som underlag är ett sätt att arbeta med risker. Fördelen är att riskbilden beskriver vilka typer av risker som organisationen kan vara utsatt för samt hur allvarliga riskerna bedöms vara för organisationen som helhet, och ibland för olika delar av organisationen. Nackdelen kan vara att riskbilden begränsar deltagarna i riskanalys-workshopen så att de risker som deltagarna upplever i sitt dagliga arbete inte tas upp då de inte finns med i riskbilden. En annan nackdel kan vara att verksamheter tror att organisationens riskbild är tillräcklig vid val av säkerhetsåtgärder och att de därför inte behöver göra kompletterande riskanalyser för sina delar. Det är dock aldrig fallet.

Att arbeta med att ta fram en organisationsgemensam riskbild och att genomföra andra riskanalyser (se Använda Riskanalys) skiljer sig vad gäller underlag, deltagare, genomförande och resultat, varför vägledningarna skiljer sig åt på vissa punkter även om många delar är gemensamma.

Hur den organisationsgemensamma riskbilden kan användas som en del i organisationens riskhantering och som underlag i riskanalyser beskrivs i vägledningarna Utforma Riskhantering och Använda Riskanalys.

Denna vägledning innehåller:

- Syftet med en riskbild

- Ta fram organisationsgemensam riskbild

- Underlag och förberedelser

- Genomförande

- Resultat - riskbild

- Förvalta organisationens riskbild

För beskrivningar av de begrepp som används i vägledningen, se Utforma Riskhantering.

Syftet med en riskbild

Att använda sig av en riskbild är ett sätt att arbeta med att identifiera och värdera risker. En riskbild ger en grov bild av vilka risker som organisationen i stort bedöms vara utsatt för och hur allvarliga dessa risker är för organisationen.

Att ta fram en organisationsgemensam riskbild görs genom riskanalys för att förstå organisationens övergripande risker. Resultatet, riskbilden, används som underlag vid andra riskanalyser och för att identifiera organisationens övergripande behov av säkerhetsåtgärder. Till exempel kan riskbilden ge stöd i valet av övergripande säkerhetsåtgärder i organisationens informationssäkerhetsarbete (se Identifiera och analysera Gapanalys). Om organisationen väljer att arbeta med riskbild bör det regleras i styrdokument hur den ska tas fram och förvaltas samt att den är en del av organisationens riskhantering och hur den användas vid riskanalysarbete (se Utforma Riskhantering, Utforma Styrdokument, samt Använda Riskanalys).

Som namnet antyder är riskbilden något som med grova penseldrag beskriver de viktigaste riskområdena i organisationen. För de flesta organisationer är det omöjligt att identifiera alla risker som finns. Detta gäller också de risker som kommer att ingå i organisationens riskbild. Riskerna som identifieras i riskbilden kommer heller inte kunna ersätta de mer detaljerade riskanalyser som görs för respektive analysobjekt men den kan ge stöd till analysarbetet.

Syften med riskbilden är att få:

- En medvetenhet gällande informationssäkerhetsrisker hos ledningen och nyckelroller i organisationen och därmed bidra till ledningens engagemang för informationssäkerhetsområdet.

- Stöd till genomförande av riskanalyser.

- Underlag till utformning och förbättring av organisationens systematiska arbete med informationssäkerhet.

- Underlag för val av säkerhetsåtgärder på en övergripande nivå.

Ta fram en organisationsgemensam riskbild

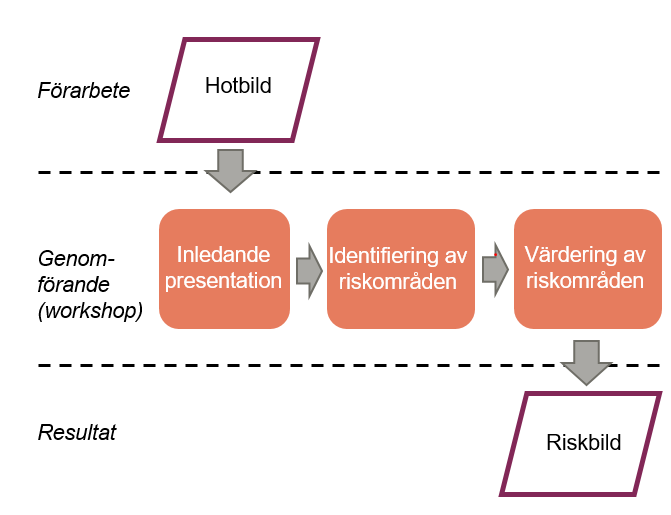

Arbetet med att ta fram en riskbild för organisationen kan delas in i tre faser: Förarbete, Genomförande (workshop) och Resultat (se Figur 1).

Figur 1: Översikt av arbetet med att ta fram en riskbild

I förarbetet fastställs omfattning, deltagare väljs ut och underlag tas fram och sammanställs. Det viktigaste underlaget är en hotbildsbeskrivning som används som utgångspunkt till riskbilden. Saknar organisationen en hotbildsbeskrivning behöver den tas fram först. Hur man gör det beskrivs nedan under rubrik Sammanställ hotbildsbeskrivning. Om organisationen har en hotbild så kan det vara en bra idé att se över den och eventuellt uppdatera den inför arbetet med att ta fram en riskbild.

I genomförandefasen genomförs en workshop där organisationsgemensamma risker identifieras och värderas i form av riskområden.

Resultatet dokumenteras i organisationens riskbild där organisationen också kan beskriva eller hänvisa till vilka generella säkerhetsåtgärder som ska införas. Riskbilden beslutas lämpligen av ledningen och förvaltas.

De tre faserna för hur man tar fram en riskbild beskrivs mer utförligt i respektive avsnitt nedan.

Förarbete

I framtagandet av en organisationsgemensam riskbild görs en riskanalys. I riskanalysen används organisationens kriterier för konsekvens och sannolikhet men syftet är inte att komma fram till ett värde utan att bedöma hotets konsekvens och sannolikhet i organisationens olika verksamheter. Resultatet visualiseras som ett område i riskmatrisen där riskens högsta och lägsta värden bildar ett riskområde som visar spannet mellan den högsta respektive lägsta konsekvens och sannolikhet för risken i organisationen.

Alla riskanalyser kräver planering och förberedelser. Detta är inte minst viktigt vid ett framtagande av en riskbild då den är av strategisk betydelse och kommer att få påverkan för organisationens informationssäkerhetsarbete i stort. Utifrån riskbildens strategiska betydelse i organisationen så är det bra om ledningen deltar i framtagandet. Ledningen ska lämpligen besluta om riskbilden.

Fastställ omfattning

Det som är föremål för riskanalys brukar benämnas riskanalysobjekt. Det är viktigt att detta är definierat så att de som deltar i riskanalysen vet vad de arbetar med. Den huvudsakliga omfattningen bör vara fastställd innan, men precisa avgränsningar kan göras inledningsvis under själva genomförandet. En riskanalys som görs inom ramen för framtagande av en riskbild täcker normalt hela organisationen. För en koncern eller mycket stor organisation kan det dock behöva göras flera riskanalyser för olika verksamheter som därefter sammanställs till en gemensam riskbild.

Förutom den organisatoriska spännvidden ska man också fastställa vilka typer av risker som ska ingå i riskbilden. Är det endast informationssäkerhetsrisker som ska omfattas eller även andra typer av risker? Vad som ska ingå beror på hur organisationens riskhanteringsarbete bedrivs (se Utforma Riskhantering).

Hot som kopplas till Sveriges säkerhet enligt säkerhetsskyddslagstiftningen bör normalt inte omfattas, utan tas upp i en särskild säkerhetsskyddsanalys.

Tidsomfattning

Riskanalyser i workshopform är i allmänhet tidskrävande medan tillgänglig tid ofta är begränsad. Detta gäller särskilt om ledningen ska delta i riskanalysen. Tre till fyra timmar, dvs. en halvdag, kan vara en lämplig och realistisk ambition och är tillräckligt om tiden utnyttjas väl. En god planering och förberedelse, med förberedda deltagare och en framtagen hotbildsbeskrivning innebär att tiden kan ägnas åt det som är viktigt.

Välj ut och förbered deltagare

I grunden är det två typer av kompetenser som behöver delta i en riskanalys inom ramen för framtagande av en riskbild. Deltagare som har kunskap om den egna organisationen och de som har kunskap om hotbilden. Medlemmar i en ledningsgrupp eller andra representanter från organisationens olika verksamheter är experter på sina respektive verksamhetsområden. Lämpligast är att riskanalysen genomförs med organisationens ledning, i form av dess ledningsgrupp och/eller styrelse. En riskanalys är en medvetandehöjande aktivitet som ger viktiga insikter till deltagarna, och detta är därför ett mycket bra tillfälle att engagera ledningen. Om det inte går att få till en riskanalys med ledningen kan den genomföras med en grupp som representerar organisationens olika verksamheter. I så fall ska ledningen delges riskanalysens resultat efteråt samt lämpligen besluta om det.

De som har kunskap om hotbilden är ofta säkerhetspersonal som säkerhetschef, it-säkerhetschef, beredskapssamordnare samt inte minst du som CISO. Beroende på riskanalysens omfattning kan sammansättningen variera. Eventuellt kan externt stöd tas med (till exempel branschföreträdare, myndighetsrepresentant eller konsult).

Normalt är det personal från säkerhetsorganisationen som förbereder, genomför och hanterar resultatet. Under genomförandet kan exempelvis CISO eller säkerhetschef (kan bero på analysens omfattning och fokus) agera analysledare men man kan också använda sig av en analysledare vars enda syfte är att leda riskanalysen. Analysledaren kan ha stöd av en eller flera personer i arbetet före, under och efter själva riskanalysen. Under själva genomförandet behövs också hjälp av någon som kan dokumentera.

En framgångsfaktor för alla riskanalyser är att deltagarna är förberedda. Alla deltagare ska innan workshopen vara på det klara med vad som ska ske och varför samt vad som förväntas av dem. Var tidigt ute med inbjudan och beskriv tydligt syftet med riskanalysen, vad som förväntas av olika roller och vilka underlag de ska ha läst på innan. Idealet är om upplägget kan stämmas av med ledningens högsta chef (till exempel verkställande direktör (VD), generalsekreterare (GS), generaldirektör (GD), kommundirektör, regiondirektör eller motsvarande innan och att denne kan uppmana övriga att ta del av underlag och engagera sig.

Sammanställ hotbildsbeskrivning

Sammanställningen av hot som kan drabba organisationen kallas hotbildbeskrivning. Hoten i hotbildsbeskrivningen blir risker för den egna organisationen först när de bedöms kunna drabba den egna organisationen och medföra en negativ konsekvens.

Hot mot den egna organisationen är sällan unika utan delas med andra organisationer; internationellt, i Sverige och i den bransch/sektor som organisationen tillhör. Ofta är det säkerhetspersonalen som sammanställer de hot som skulle kunna drabba organisationen. De hot som bedöms realistiska sammanställs i en hotbild för organisationen. Denna distribueras till deltagarna innan genomförandet av riskanalysen. Deltagarna får då en gemensam bild av hoten mot organisationen och kan ägna tiden åt att identifiera risker utifrån denna. Upptäcker deltagarna under riskanalysen att det saknas hot i så kompletterar analysledaren hotbilden med dessa.

Underlag för att sammanställa hotbilden kan vara:

- Internationella rapporter (till exempel ENISA, EY, PwC, CWE, CISA, OWASP, NIST).

- Nationella rapporter (till exempel årsrapporter från Säkerhetspolisen, FRA, Must, aktuella SOU, rapporter från relevanta företag, MSB, CERT-SE samt rapporter från NCSC-SE).

- Årsrapporter över anmälda incidenter som publiceras av till exempel MSB, IMY.

- Bransch-/sektorsspecifika rapporter avseende hot och risker.

- Beslut gällande tillsyn (till exempel från IMY, tillsynsmyndigheter NIS).

- Övrigt; artiklar och uttalanden i medier, på konferenser med mera.

En hotbild ska kunna förstås av alla deltagare, inte vara för omfattande (ca 3–10 sidor) och innehålla exempelvis följande delar:

- Inledning (bakgrund, omfattning, avgränsningar med mera).

- Sveriges säkerhetsläge.

- Hotaktörer och deras syften.

- Olika typer av hot strukturerade utifrån organisationens behov. Till exempel:

- Oavsiktliga mänskliga hot (slarv, olyckor, felaktiga beslut med mera)

- Naturolyckor, strömavbrott och andra externa händelser

- Avsiktliga hot

- Internetrelaterade hot (cyberhot)

- Hot specifika för branschen/sektorn

- …

Andra underlag som kan användas inför en riskanalys som syftar till att ta fram en riskbild är resultat av genomförda verksamhets- och omvärldsanalyser, inträffade incidenter i organisationen, revisionsrapporter, kända sårbarheter samt resultat från tidigare genomförda analyser, till exempel risk- och sårbarhetsanalyser (RSA). Dessa kan ingå, i sin helhet eller sammanfattade tillsammans med hotbilden som ett underlag till riskanalysen.

Förbered riskanalysen

Analysledaren tar fram underlag och skickar ut kallelsen. Exempel på innehåll som kortfattat bör beskrivas i kallelsen:

- Agenda och översikt av workshopen

- Deltagarpresentationer

- Vad deltagarna behöver förbereda och underlag för detta:

- Organisationens riskhantering

- Riskanalysmodellen

- Hotbildsbeskrivningen

- Hur workshopen kommer att genomföras: identifiering och värdering av riskområden

- Att workshopen kommer att utvärderas och hur resultatet kommer att tas om hand

Kriterier för riskvärdering och riskacceptans

Kriterier för riskvärdering och riskacceptans bör ha fastställts innan riskanalysen (se Utforma Riskhantering). Dessa kriterier bör emellertid beslutas av organisationens ledning. Ett alternativ är därför att, om riskanalysen genomförs av ledningen, inleda riskanalysen med att diskutera och fastställa dessa kriterier, som då också kan prövas under själva riskanalysen.

Genomförande

En riskanalys i syfte att ta fram en riskbild genomförs lämpligen i workshopformat. Om förhållanden så kräver (till exempel geografisk spridning eller pandemirestriktioner) så kan riskanalysen genomföras i ett videomöte, men ett fysiskt möte är att föredra. Om riskanalysen genomförs i ett videomöte behöver videomötesverktyget vara godkänt för att behandla den typ av information som kommer att diskuteras. Säkerställ att så är fallet innan workshopen.

Inledande presentation

Genomförandet i form av en workshop bör inledas med att analysledaren ger en kort presentation. Denna bör inte vara för omfattande och inte innehålla någon ny sakinformation, utan snarare påminna om information i kallelsen och det utskickade underlaget. En viktig utgångspunkt för själva analysen är hotbildsbeskrivningen som därför kan läggas sist i den inledande presentationen. Deltagarna ska ha fått den utskickad i god tid innan workshopen och vara pålästa men en sammanfattning och möjlighet att ställa frågor om det är ny information för dem samt om de håller med om och är överens om innehållet. En sammanfattning av riskanalysmodellens arbetssätt och bedömningskriterier är också bra att påminna om så att deltagarna har det färskt i minnet.

Identifiering av riskområden – brainstorming parvis eller gruppvis

Denna aktivitet handlar om att deltagarna använder hotbilden och identifierar risker genom att avgöra hotens relevans och giltighet i organisationen. Begränsa dock inte deltagarna till hoten i hotbilden, utan uppmuntra dem att komma på hot och eller situationer de oroar sig för och som inte finns med.

Identifiering av riskområden sker genom brainstorming som lämpligen genomförs parvis eller i mindre grupper om 3–4 deltagare så de kan utnyttja sina olika kompetenser. Lagom tid för detta kan vara 30–60 minuter.

Förbered deltagarna inför brainstormingen med frågor av typen:

- Vilka hot gäller för oss utifrån den typ av verksamhet vi bedriver (privat/offentlig organisation, specifik bransch/sektor)?

- Vilka är vår organisations mest kritiska och känsliga information och informationssystem? Detta bör ha gjorts i verksamhetsanalysen (se Identifiera och analysera Verksamhetsanalys).

- Vilka aktörer kan ha intressen av dessa?

- Finns specifika hot och sårbarheter relaterade vår organisations:

- Geografisk lokalisering?

- Organisationsform eller organisationskultur?

- Tekniska plattformar och system?

- Annat?

- Kan händelser leda till att attacker plötsligt riktas mot vår organisation? I så fall vilka?

- Vilka oavsiktliga hot som till exempel avgrävda kablar, naturrelaterade hot eller liknande, samt interna hot som till exempel misstag, handhavandefel, systemuppgraderingar som går fel eller motsvarande kan inträffa?

- Finns helt andra hot (som ändå är inom omfattningen/avgränsningen)?

Vid riskanalyser för andra analysobjekt med mindre omfattning (till exempel en delverksamhet, ett informationssystem, en process eller liknande), som är mer precisa, betonas ofta att deltagare ska formulera sina risker som specifika händelser så att sannolikhet och konsekvens kan bedömas och ge ett visst riskvärde. I en riskanalys för att ta fram organisationens riskbild är detta sällan möjligt eller önskvärt, utan resultatet är snarare ett riskområde.

För mer avgränsade riskanalyser beskrivs en viss typ av hot mot ett specifikt system eller it-miljö som en händelse så att den kan bedömas utifrån sannolikhet och konsekvens. För en hel organisation blir dock variationerna så många (alla möjliga attackvektorer, alla organisationens it-resurser som drabbas, alla olika sårbarheter som finns, organisationens information som drabbas etcetera.) så att en sådan riskbedömning är meningslös att göra. Riskerna beskrivs snarare som ett riskområde och kan beskrivas i mer generella termer som att ”riktade it-attacker skulle kunna drabba vår organisation, i form av enskilda datorer, väsentliga delar av eller till och med hela vår it-miljö och som skulle medföra betydande eller allvarliga konsekvenser”.

När den parvisa eller gruppvisa brainstormingen är slut redovisas deltagarna de riskområden som de identifierat. Istället för att smalna av och konkretisera risker som göras i andra typer av riskanalyser, handlar det här snarare om att vidga konkreta risker till riskområden så att de beskriver situationer som är generella för hela organisationen

Sannolikt kommer flera par/grupper att komma upp med samma eller liknande risker eller riskområden, och man får då ensa och ta bort dubbletter. Resultatet blir ett antal riskområden.

Riskområden behöver inte utgå från själva hoten, som it-attacker ovan, utan kan vara situationer, områden, företeelser eller liknande där risker bedöms finnas, som till exempel ”Upphandling av it-system”, ”Anställning av personal” eller ”Oavsiktligt läckage av personuppgifter”.

Inför brainstormingen kan ovanstående resonemang tas upp. Erfarenheten är dock att risker som kommer fram vid brainstorming ofta är för oprecisa och inte är formulerade som händelser, vilket alltså inte är ett problem när riskbilden ska tas fram.

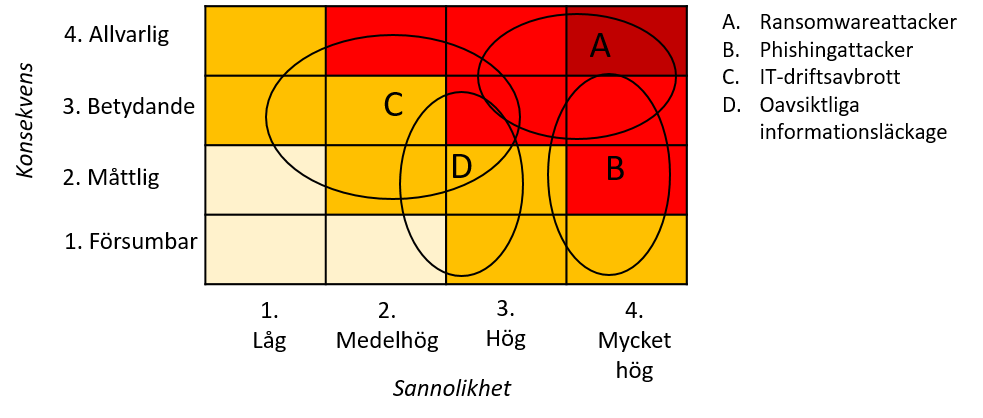

Värdering av riskområden – gemensam diskussion

När riskområdena är formulerade görs gemensamt en värdering av vilka konsekvenser det kan medföra och hur sannolikt det är att en händelse som påverkar riskområdet inträffar. Eftersom det inte är specifika risker utan riskområden, görs inte exakta bedömningar av konsekvens och sannolikhet utan en genomtänkt bedömning. Bedömningen kan visualiseras i organisationens riskmatris (se exempel i Figur 2).

Figur 2: Exempel på visualisering av riskområden i en riskmatris

Hur stor utbredning ett visst riskområde ges i riskmatrisen beror på osäkerheter och på variationer i allvarlighetsgrad om ett hot inträffar inom olika delar av verksamheten.

Exempel: i Figur 2 har bedömningen gjorts att phishing-attacker generellt är mycket vanligt förekommande (sannolikheten är Mycket hög) medan konsekvenserna kan variera stort (från Försumbar till Betydande), beroende på om endast en enskild medarbetare drabbas eller om angripare ges åtkomst till organisationens it-miljö och planterar skadlig kod blir både konsekvens och sannolikhet olika.

Konsekvenser kan vara av olika slag, så som till exempel ekonomisk förlust, minskat förtroende eller skada hos individer. Vid värderingen av riskområden är det lämpligt att ta hjälp av organisationens konsekvenskategorier och –nivåer (se konsekvensmatris i Utforma Riskhantering).

Resultat – en organisationsgemensam riskbild

Workshopen har resulterat i ett antal riskområden vilka värderats på ett övergripande sätt i termer av konsekvens och sannolikhet. Tillsammans bildar riskområdena en organisationsgemensam riskbild vilket är det huvudsakliga resultatet. Självklart kan specifika risker identifieras under riskanalysen. Dessa bör i så fall överlämnas till respektive riskägare (se Använda Riskanalys).

Riskbilden bör sättas samman i ett dokument så att den kan användas i enlighet med de syften som riskbilden har och göras tillgänglig för relevanta roller, inte minst riskägare och andra som ansvarar för att analysera och behandla risker inom sina respektive verksamheter. Om organisationens ledning inte deltar i framtagandet av organisationens riskbild behöver den delges ledningen och nyckelroller som inte deltagit (exempelvis med styrelsen om den genomförts med ledningsgruppen eller vice versa). Ledningen ska lämpligen besluta om riskbilden när den är färdigställd.

Vissa delar av riskbilden kan behöva klassas som konfidentiell med begränsad spridning och behörighet. För att riskbilden ska ha ett syfte behöver den finnas i en version som kan delas och användas internt. Vissa delar bör också kunna publiceras i publika dokument som informationssäkerhetsriktlinjer och informationssäkerhetspolicy.

Dokumentet som beskriver riskbilden kan ta sin utgångspunkt i hotbildsbeskrivningen och utökas med de delar som kommit fram under riskanalysen. Riskbilden kan också redovisas i ett separat dokument. Här är ett exempel på innehåll:

- Inledning: bakgrund, syfte, målgrupp, riskbildens omfattning och avgränsningar.

- Referens till hotbildbeskrivningen (samt metod och underlag som använts för att ta fram den).

- Organisationens mål med att skydda information.

- Organisationens riskbild

- Identifierade riskområden (ca 5–15 st.) med förklarande text.

- Instruktioner till de som använder riskbilden som underlag vid riskanalyser.

Riskbilden kan innehålla eller hänvisa till övergripande säkerhetsåtgärder som organisationen beslutat lämpliga att införa för respektive riskområde.

Förvalta organisationens riskbild

Organisationens riskbild behöver förvaltas och därför ses över och uppdateras regelbundet. Det är lämpligt att riskbilden ses över minst årligen och den förvaltas lämpligen av risksamordnaren. Hur och när det ska ske bör regleras i styrdokument och vara en del av organisationens riskhantering (se Utforma Riskhantering).