Metodstödet bygger på de internationella standarderna för informationssäkerhet, ISO/IEC 27000-serien, och då främst SS-EN ISO/IEC 27001 och SS-EN ISO/IEC 27002. Standarderna ger god ledning men kan vara svårtolkade och är generellt hållna eftersom de gäller internationellt. Standarderna pekar främst på vad som behöver göras. För att lättare kunna arbeta systematiskt behöver dock många verksamheter mer praktiskt stöd för att veta hur de olika delarna ska utformas och användas. Metodstödet syftar därför till att förtydliga hur ett systematiskt informationssäkerhetsarbete kan utformas och användas utifrån standarderna, och då från ett mer nationellt perspektiv. Metodstödet innehåller vägledningar, råd, tips, mallar och andra verktyg. Information om att arbeta systematiskt med informationssäkerhet finns i Kunskapsbanken.

Hur stödet är uppbyggt

Metodstödet är logiskt uppbyggt efter en ”idealiserad” bild av hur arbetet kan bedrivas, i tydliga steg. I praktiken pågår ofta arbete inom flera områden samtidigt i en verksamhet. Därför är de olika delarna i metodstödet fristående så att organisationen kan välja de metodsteg med tillhörande vägledningar, verktyg och kunskapsbank som passar verksamhetens aktuella behov. På så sätt ger metodstödet flexibilitet och fortlöpande utvecklingsstöd i det ständigt pågående förbättringsarbetet.

Ett exempel är att framtagandet av informationssäkerhetspolicyn behandlas i metodstegets andra steg Utforma medan det i själva verket kan vara mer relevant att ta fram denna redan i ett inledande skede, som ett bevis för ledningens engagemang och en signal till organisationen om viljeinriktning och ambition.

Metodstödet är även tänkt att vara ett stöd i att kunna följa verksamhetens årliga processer avseende styrning och ledning. Förslagsvis bör den handlingsplan som arbetas fram i metodstödets andra steg Utforma ligga till grund för planerade aktiviteter och åtgärder och därmed finnas med i organisationens årliga budgetarbete.

Dessutom är det återigen värt att notera att informationssäkerhetsarbetet är en ständigt pågående process. Därför kan den första rundan i metodstödet ses som ett införande medan nästkommande cykel blir ett arbete mot ständiga förbättringar.

Vem riktar sig metodstödet till?

Metodstödet riktar sig till den som samordnar informationssäkerhetsarbetet. Vanliga benämningar är informationssäkerhetssamordnare, informationssäkerhetsstrateg eller informationssäkerhetskoordinator. I metodstödet för systematiskt informationssäkerhetsarbete har vi kallat denna person för CISO, en förkortning efter den engelska titeln chief information security officer. Vi har valt att använda CISO eftersom det är kort, koncist och gör texten lättare att läsa.

Metodstödets fyra delar

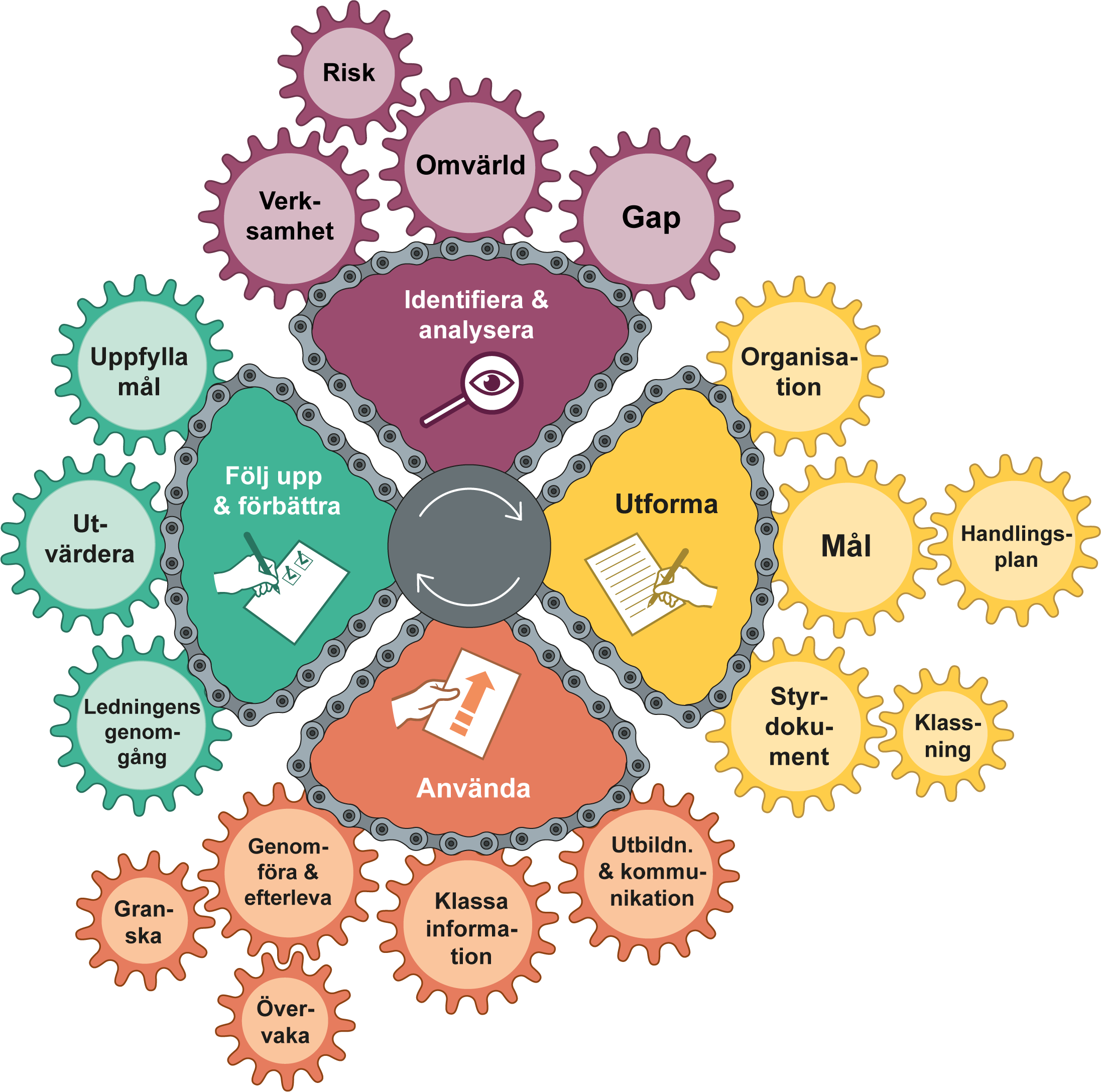

Metodstödet består av fyra olika metodsteg som tillsammans bildar helheten av det systematiska informationssäkerhetsarbetet. Dessa metodsteg är:

Som komplement till de fyra metodstegen kommer det att tas fram Utbildningsmaterial, Kunskapsbank, en samling Exempel och FAQ. Dessa komplement kommer att utvecklas löpande.

Nedanstående figur ger en visualisering av hur metodstegen tillsammans utgör grunden för det systematiska informationssäkerhetsarbetet.

Figur M1: Metodstödet och de fyra metodstegen med underliggande metoddelar

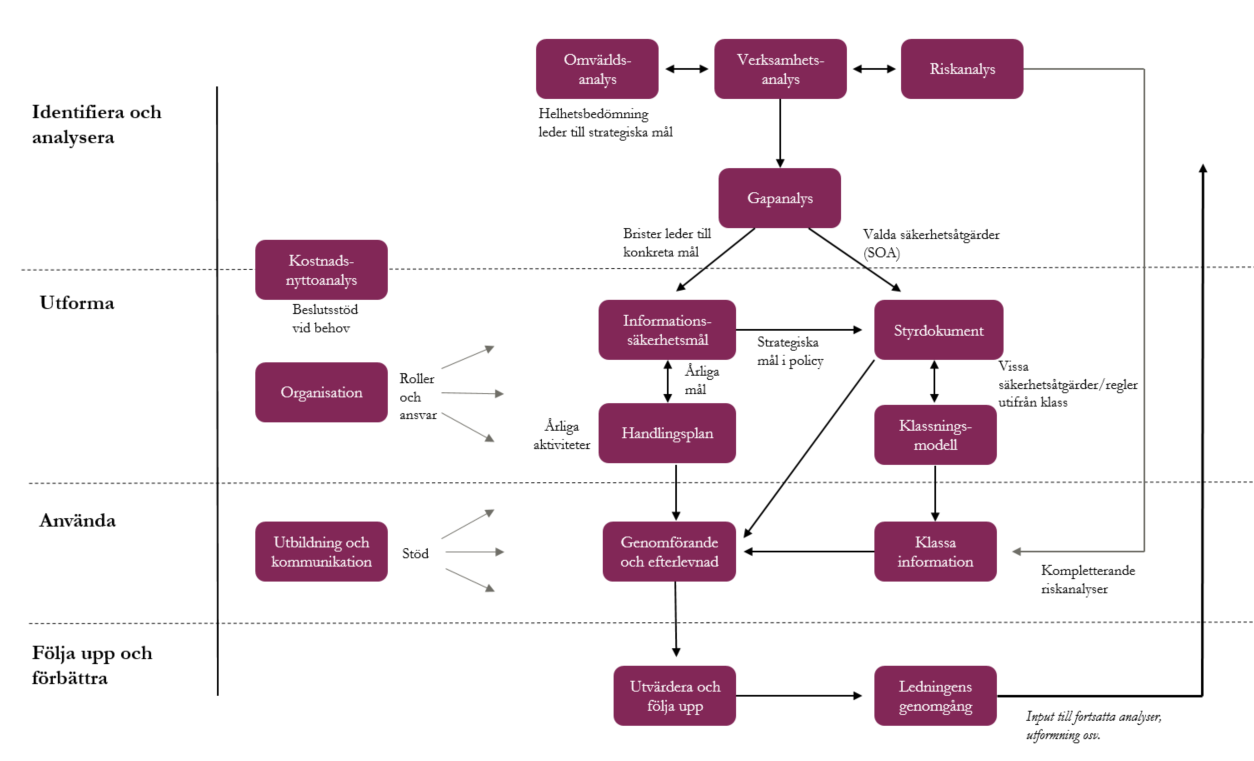

För att ytterligare beskriva hur metodstegens olika delar förhåller sig till varandra ger nedanstående figur en översiktsbild över hur delarna och stegen hänger ihop.

Figur M2: Översiktsbild över metodstegens olika delar och hur de relaterar till varandra

Nedanstående avsnitt beskriver varje metodsteg med början vid Identifiera och analysera. Först ges en övergripande beskrivning av metodsteget, därefter beskrivs varje delmoment var för sig med en kort beskrivning av vad delmomenten innehåller, vilken indata som behövs samt vilket resultat som kan förväntas från delmomenten.

Identifiera och Analysera

Ingångsvärde: För att analysera verksamheten, omvärlden, risk och gap krävs kunskap och information om nuläget, det vill säga den situation vilken verksamheten befinner sig i. Denna kunskap och information erhålls genom insamling av uppgifter till exempel genomläsning av dokument och diskussioner i workshopformat. Om analysen genomförs som en del av ett ”andra varv” i metodstödet, ska resultatet från Följa upp och förbättra ses som ett ingångsvärde, exempelvis i form av ledningens prioriteringar.

Beskrivning: Här analyseras verksamheten och omvärlden. Kartläggning och värdering av verksamhetens informationstillgångar och analys av informationssäkerhetsrisker. Utifrån resultatet av dessa analyser väljs säkerhetsåtgärder och om åtgärderna finns på plats, bedöms hur väl de fungerar. Detta görs med stöd av Identifiera och Analysera – Gap.

Resultat: Resultatet är dels en lista på interna och externa förutsättningar samt hur dessa ska påverka informationssäkerhetsarbetets utformning i nästa steg, dels en lista på informationstillgångar som ska skyddas, vilka risker de ska skyddas mot, samt valda säkerhetsåtgärder och status på dessa. Informationen används i huvudsak senare i metodsteget Utforma.

Identifiera och analysera – Verksamhet

Verksamhetsanalysen innefattar identifiering av verksamhetens väsentliga informationstillgångar samt kartläggning av interna intressenters behov och förväntningar (som beslutsfattare, objektägare, medarbetare, stödenheter) och förutsättningar (som mål, strategier, organisationsstruktur, infrastruktur) vilka behöver beaktas vid utformning av informationssäkerhetsarbetet och dess styrning. Kartläggningen visar sammantaget vilka informationstillgångar verksamheten behöver skydda, vilka interna intressenter och förutsättningar som finns och som påverkar och påverkas av informationssäkerhetsarbetet och dess styrning.

Identifiera och analysera – Omvärld

Omvärldsanalysen innefattar identifiering av rättsliga krav samt kartläggning av externa intressenters behov och förväntningar (som kunder, leverantörer, medborgare och granskare) och förutsättningar (som tekniska, sociala, miljömässiga, politiska) vilka behöver beaktas vid utformning av informationssäkerhetsarbetet och dess styrning. Kartläggningen visar sammantaget vilka rättsliga krav verksamheten behöver efterleva, vilka externa intressenter och förutsättningar som finns och som påverkar och påverkas av informationssäkerhetsarbetet och dess styrning.

Identifiera och analysera – Risk

Riskanalysen identifierar informationssäkerhetsrisker och kan användas verksamhetsövergripande för en process eller ett enskilt objekt. Riskerna mot informationssäkerheten tas fram genom en systematisk och kreativ process, där riskerna och potentiella händelser som kan leda till negativa konsekvenser beskrivs. Dessa bedöms sedan med avseende på sannolikheten att de inträffar samt konsekvensens allvar ifall det skulle inträffa.

Identifiera och analysera – Gap

Gap-analysen genomförs för att identifiera skillnaden, gapet, mellan organisationens nuläge och det läge man väljer att mäta emot. Ni kan mäta gapet mot säkerhetsåtgärderna i SS-EN ISO/IEC 27001 bilaga A utan att först ha analyserat vilka säkerhetsåtgärder ni ska använda. Ni kan också, om ni är mogna för det, mäta gapet mot det önskade läget. Det önskade läget är de säkerhetsåtgärder som ni i analyser har kommit fram till att er organisation behöver ha på plats. Genomför analysen genom att bedöma om ni har säkerhetsåtgärderna på plats och i så fall hur väl dessa säkerhetsåtgärder fungerar. De säkerhetsåtgärder som inte är tillräckliga behöver ni hantera. Detta gör ni lämpligen genom att upprätta en handlingsplan.

Resultat Identifiera och analysera

Genom analyserna blir organisationens informationstillgångar, intressenters krav och identifierade risker kartlagda. Kartläggningen ger er stöd i vilka säkerhetsåtgärder ni behöver, hur väl åtgärderna fungerar i dag och vilka åtgärder som bör prioriteras för att minska era risker och få en bättre anpassad informationssäkerhet i organisationen.

Kostnads-nyttoanalys

Verktyget ger stöd i att med kostnads-nyttoanalyser på ett strukturerat sätt beskriva nyttor och kostnader i samband med satsningar och investeringar inom informationssäkerhet. Verktyget beskriver två modeller för kostnads-nyttoanalyser – ROSI och PENG – som kan användas var för sig eller i kombination. Ett antal typiska nyttor och kostnader med informationssäkerhet beskrivs. Verktyget ger även tips hur kostnads-nyttoanalyser kan presenteras för ledningar och hur de kan följas upp.

Ingångsvärden är samtligadelar från Identifiera och analysera samt kunskaper om incidentkostnader, riskkostnader och kostnader för säkerhetsåtgärder.

Resultat av Kostnads-nyttoanalys är strukturerade analyser som kan användas för att motivera investeringar inom informationssäkerhet, till exempel inför beslut av handlingsplan.

Utforma

Ingångsvärde: Samtlig information från tidigare verksamhetsövergripande analyser.

Beskrivning: I steget Utforma tas verksamhetsövergripande struktur och plan fram för organisationens systematiska arbetssätt. Planen utgår från ett befintligt arbetssätt.

Resultat: Metodsteget Utforma resulterar i mål för informationssäkerhet, organisation med roller och ansvar, styrdokument, enklassningsmodell för informationstillgångar samt en årlig handlingsplan för informationssäkerhet. Dessa delar bör vara samstämmiga med befintliga strukturer och arbetssätt.

Utforma – Organisation

Här ges vägledning i att förstå vikten av att skapa en tydlig organisation för informationssäkerhet, inklusive roller, ansvar och arbetsuppgifter. Vägledning ges även gällande CISO-rollens arbetsuppgifter, mandat, rapportering och organisationsplacering, samt råd eller forum för informationssäkerhet som kan upprättas för beslutsärenden, samordning och erfarenhetsutbyte.

Viktiga ingångsvärden till organisation är resultaten från Identifiera och analysera, särskilt interna intressenter från Identifiera och analysera – Verksamhet och eventuella rättsliga krav på organisationen i Identifiera och analysera – Omvärld.

Resultatet är dokumenterat ansvar, mandat, organisation och roller samt råd och forum för informationssäkerhet.

Utforma – Informationssäkerhetsmål

Här formuleras verksamhetens strategiska och kortsiktiga mål med informationssäkerhet, utifrån verksamhetens interna och externa förutsättningar.

Ingångsvärden är samtliga analyser från Identifiera och analysera, risker och brister enligt riskanalysen och gap-analys (Identifiera och analysera – Risk respektive Identifiera och analysera – Gap) samt andra mål i organisationen som bedöms som relevanta.

I vägledningen och i tillhörande verktyg ges stöd för att formulera och strukturera mål. Strategiska mål förs in i informationssäkerhetspolicyn i Utforma – Styrdokument, medan årliga mål förs in i Utforma – Handlingsplan.

Utforma – Styrdokument

Styrdokument inom informationssäkerhet är beslutade dokument som reglerar informationssäkerhetsrelaterade aktiviteter i organisationen. I vägledningen ges stöd för utformning av informationssäkerhetspolicyn och underliggande styrdokument som exempelvis riktlinjer och rutiner.

Viktiga ingångsvärden är samtliga säkerhetsåtgärder som valts av organisationen, (Identifiera och analysera – Gap) samt strategiska mål (Utforma – Informationssäkerhetsmål) som förs in i informationssäkerhetspolicyn. Annan viktig input är organisationens regelverk för hur styrdokument ska utformas, och befintliga eller närliggande styrdokument som rör till exempel annan säkerhet, it, kvalitet eller personuppgiftshantering.

Resultatet av Utforma – Styrdokument är beslutad ambition och viljeinriktning uttryckt i informationssäkerhetspolicyn (gäller ofta i flera år) samt underliggande styrdokument i form av exempelvis riktlinjer och rutiner.

Utforma – Handlingsplan

Här ges vägledning i att skapa en plan som syftar till att eliminera och/eller reducera valda informationssäkerhetsrelaterade brister. Handlingsplanen är ett viktigt instrument för att styra så att prioriterade behov leder till faktiska aktiviteter som genomförs och följs upp.

Främsta ingångsvärde är resultatet från Identifiera och analysera – Gap eftersom den uttrycker vilka brister och behov som finns, det vill säga gapet mellan nuläge och önskat läge. Informationssäkerhetspolicyn är också ett viktigt ingångsvärde.

Resultatet är en formell och beslutad (vanligen årlig) handlingsplan som beskriver mål, aktiviteter, kostnader, ansvar samt start- och sluttider.

Utforma – Klassningsmodell

Här ges vägledning hur verksamheten skapar en modell för att klassa informationstillgångar, det vill säga information och resurser för att hantera information. Vägledningen innefattar att skapa organisationsgemensamma konsekvens- och skyddsnivåer i aspekterna konfidentialitet, riktighet och tillgänglighet samt att koppla valda säkerhetsåtgärder till dessa nivåer.

Ingångsvärden är samtliga analyser som är gjorda i Identifiera och analysera samt MSB:s klassningsmatris.

Resultatet är en organisationsspecifik klassningsmodell med tillhörande säkerhetsåtgärder som kan användas för klassning av informationstillgångar i hela organisationen (Använda – Informationsklassning).

Hur väl införda säkerhetsåtgärder fungerar ska följas upp. Uppföljning kan göras genom till exempel övervakning, mätning, intern revision eller extern revision. Arbetssättet att kontrollera efterlevnaden av säkerhetsåtgärder bör dokumenteras i styrande dokument och följa hur uppföljning sker i verksamheten i övrigt.

Själva kontrollerna beskrivs i Använda. Uppföljning och utvärdering beskrivs i Följa upp och förbättra.

Resultat Utforma

Metodsteget Utforma resulterar i en organisation för informationssäkerhet, styrdokument och mål för informationssäkerhet, en organisationsövergripande klassningsmodell för informationstillgångar, ett arbetssätt för att kontrollera efterlevnad samt en handlingsplan för informationssäkerhet som i regel ska genomföras på årlig basis.

Verksamheten har nu komponenter för ett systematiskt informationssäkerhetsarbete, men har egentligen inte börjat tillämpa komponenterna. Stöd för detta ges i metodsteget Använda.

Använda

Ingångvärde: Allt ovan från Utforma.

Beskrivning: I steget Använda realiseras och används komponenterna från Utforma. Viktiga delar är att handlingsplanen genomförs och att styrdokumenten efterlevs. För detta krävs utbildnings- och kommunikationsinsatser, och särskilt stöd ges för att klassa informationstillgångar i enlighet med organisationens klassningsmodell.

Resultat: Metodsteget Använda resulterar i främst statusrapporter och rapporter gällande genomförande av handlingsplan och efterlevnad av styrdokument, dokumentation av genomförda utbildnings- och kommunikationsaktiviteter, samt klassade informationstillgångar.

Använda – Genomföra och efterleva

Här beskrivs aktiviteter som ska göras i verksamheten för att beslutad handlingsplan ska genomföras och de beslutade styrdokumenten ska efterlevas. Efterlevnaden ska också kontrolleras genom övervakning och mätning samt med intern och extern revision. Kontrollen behövs för att veta huruvida organisationens systematiska informationssäkerhetsarbete, riskhanteringsarbetet och de beslutade säkerhetsåtgärderna är ändamålsenligt utformade, har avsedd verkan, existerar och fungerar tillfredsställande. Olika rollers ansvar och uppgifter beskrivs.

De viktigaste ingångsvärdena är samtliga analyser från Identifiera och analysera samt Utforma – Handlingsplan, Utforma – Efterlevnadskontroll och Utforma – Styrdokument.

Resultatet är främst statusrapporter och slutrapporter gällande genomförande av handlingsplan och efterlevnad av styrdokument som kan presenteras för ledningen, löpande och i Följa upp och förbättra – Ledningens genomgång.

Använda – Utbilda och kommunicera

Här ges stöd i utbildning och kommunikation av informationssäkerhetsrelaterade frågor. Syftet med utbildning och kommunikation är att öka säkerhetsmedvetenhet och kunskap om informationssäkerhet och kunna minska risker och att regelverk efterföljs, men också att ge ökad acceptans och förståelse för säkerhetsåtgärder och informationssäkerhet i stort.

Viktiga ingångsvärden är Utforma – Organisation, Utforma – Handlingsplan, Utforma – Styrdokument samt Identifiera och analysera – Verksamhet.

Resultatet är dokumentation av genomförda utbildnings- och kommunikationsaktiviteter och en faktisk kunskaps- och medvetandehöjning.

Använda – Informationsklassning

Här ges vägledning i praktisk informationsklassning, vilket innefattar identifiering, värdering och klassning av information och andra resurser utifrån den organisationsgemensamma klassningsmodellen.

Ingångvärden är den organisationsgemensamma klassningsmodell som skapats i Utforma –Klassningsmodell samt interna och externa krav på organisationens information från Identifiera och analysera.

Resultatet är dokumenterade klassade informationstillgångar.

Resultat Använda

Resultatet av metodsteget är främst statusrapporter och slutrapporter gällande genomförande av handlingsplan och efterlevnad av styrdokument, dokumentation av genomförda utbildnings- och kommunikationsaktiviteter, faktisk kunskaps- och medvetandehöjning samt klassade informationstillgångar.

Följa upp och förbättra

Ingångsvärde: Allt ovan från Använda och Utforma – Efterlevnadskontroll.

Beskrivning: Detta metodsteg vägleder om utvärdering av informationssäkerhetsarbetet och dess styrning. Genom en strukturerad övervakning och mätning ges förutsättningar för att utvärdera i vilken grad informationssäkerheten är ändamålsenligt utformad, har avsedd verkan, samt att säkerhetsåtgärder existerar och fungerar tillfredsställande. Vägledningen täcker in mätning och övervakning av säkerhetsåtgärder för alla delar av det systematiska arbetet med informationssäkerhet i organisationen.

Resultat: Resultatet från Följa upp och förbättra ligger bland annat till grund för interna revisioner, ledningens genomgång samt som ingångsvärde till Identifiera och analysera för nästa ”cykel” i det systematiska informationssäkerhetsarbetet.

Följa upp och förbättra – Utvärdera övervakning och mätning

Genom utvärdering av övervakning och mätning kan organisationen få bättre kunskap om informationssäkerhetsläget och upptäcka brister som behöver korrigeras. Informationen ligger också till grund för granskning och ledningens genomgång. Genom utvärdering av övervakning kan status på ett system, en process eller en aktivitet fastställas medan mätning är en process för att fastställa ett värde.

Följa upp och förbättra – Ledningens genomgång

Vid ledningens genomgång tar ledningen ställning till om verksamhetens systematiska informationssäkerhetsarbete och dess styrning är fortsatt lämpliga, tillräckliga och har avsedd verkan. Genomgången bör göras vid ett fysiskt möte där ledningen och styrningen av informationssäkerheten (ledningssystemet) samt informationssäkerhetsläget i verksamheten vanligtvis redovisas av CISO och där beslut tas i fråga om arbetets inriktning och resurser baserat på en utvärdering av uppföljningen. Besluten kan gälla förbättringar av informationssäkerheten, förändringar i sättet att leda och styra informationssäkerheten samt beslut om resurstilldelning. Besluten ger sammantaget ledningens inriktning för det fortsatta systematiska informationssäkerhetsarbetet.

Resultat Följa upp och förbättra

Metodsteget har gett kontroll på hur arbetet med informationssäkerheten fortlöper och vilka säkerhetsåtgärder och delar av det systematiska arbetssättet som fungerar och vilka som fungerar mindre bra. Resultatet är rapporterat till ledningen och ger underlag till fortsatta analyser, utformning av styrning och användning av denna. Det leder till att informationssäkerheten och det systematiska arbetet förbättras och ligger i linje med förändringar i verksamheten och omvärlden.